На днях я участвовал в интересном тестировании на проникновение и реализовал интересный способ повышения привилегий до администратора домена. Поэтому я решил повторить сценарий на своем собственном стенде, чтобы поделиться этим интересным способом с коллегами-пентестерами, которые смогут повторить этот путь.

Давайте начнем с определения, что такое iDRAC? Воспользуемся подсказкой, сгенерированной искусственным интеллектом: «Интегрированный контроллер удаленного доступа Dell (iDRAC) — это инструмент, который позволяет ИТ-администраторам удаленно или локально управлять, контролировать и обновлять серверы Dell PowerEdge. iDRAC — это контроллер управления основной платой, встроенный в серверы Dell и включающий в себя как аппаратное, так и программное обеспечение». По сути, с его помощью, у вас есть возможность управлять своей виртуальной машиной!

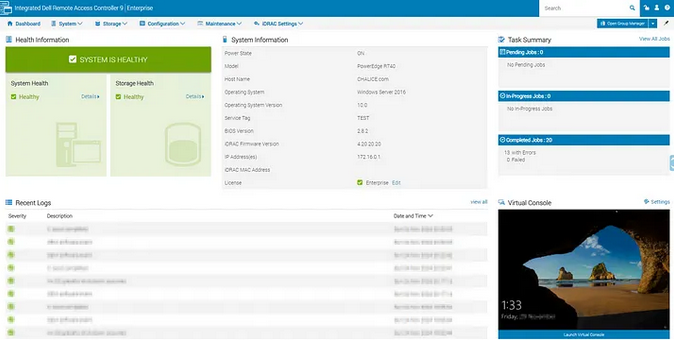

Как правило, эти интерфейсы защищены логином и паролем, но при пентестах бывают случаи, когда обнаруживается, что используются учетные данные по умолчанию, либо имеются уязвимые к раскрытию хэша паролей IPMI v2.0. Итак, допустим, вы нашли учетные данные по умолчанию, которыми обычно являются root:calvin, или, скажем, вы взломали хеш полученный через уязвимость в IPMI. Что дальше? Для справки, как только вы успешно войдете в iDRAC, вы увидите следующее:

Когда вы смотрите на экран выше, как вы думаете, какие у вас есть варианты? Как насчет того, чтобы подождать, пока администратор нажмет на экран виртуальной консоли в правом нижнем углу и войдет в систему, чтобы вы могли воспользоваться этим? Приемлемый метод, но мы хотим достичь наивысшего уровня привилегий в Active Directory. Так давайте же это сделаем!

Если у вас есть опыт работы в области внутренней инфраструктуры, вы знаете, что можно сбросить встроенную учетную запись администратора Windows Server с помощью utilman. Теперь давайте вернемся к скриншоту выше. Мы видим, что это операционная система Windows Server 2016, с той же архитектурой Windows, только на другой платформе. Ну и если мы применим к ней метод сброса utilman, то в теории все получится, верно? Давайте приступим!

Архитектура iDRAC требует, чтобы мы подключили виртуальный носитель для выполнения этого сброса. Давайте скачаем ISO-образ Windows Server 2016, а затем подключим его к нашей операционной системе в iDRAC. Я добавил несколько отметок на скриншот, чтобы вы могли увидеть шаги, которые нужно предпринять после успешной загрузки ISO.

1) Загружаем.

2) Размечаем.

3) Затем мы закрываем диалог.

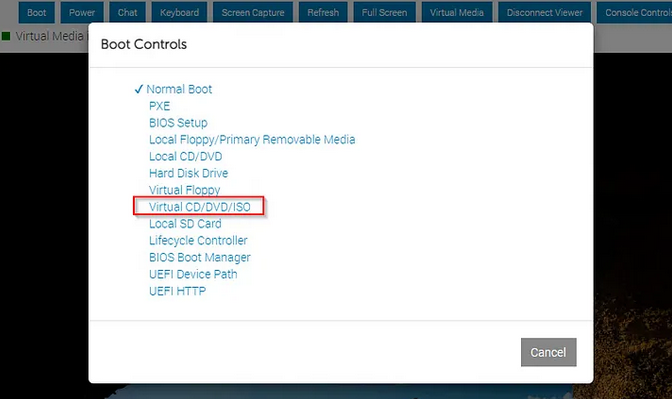

Теперь, когда мы это сделали, давайте нажмем на «Параметры загрузки» и выберем выделенный ниже вариант. Это говорит iDRAC о необходимости загрузки из ISO, который мы только что добавили:

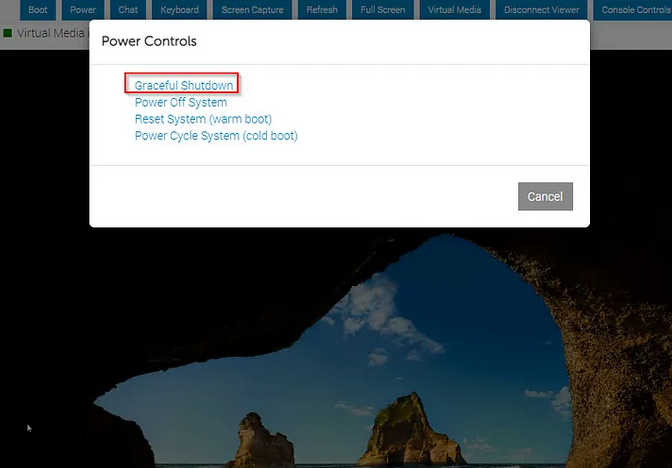

Выключаем систему:

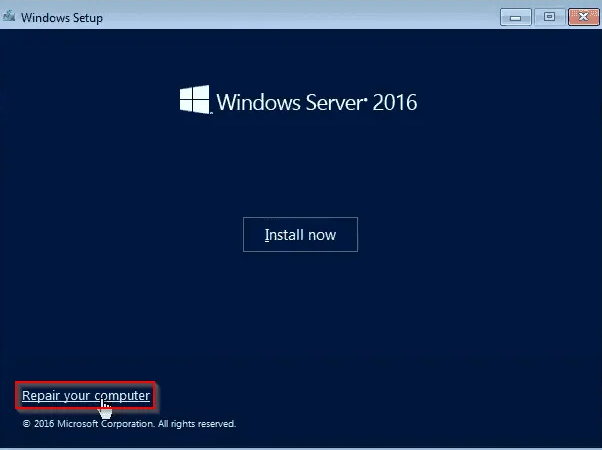

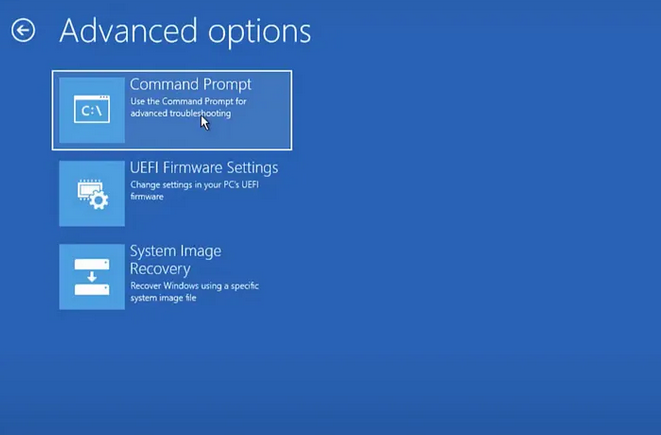

Перезагрузим, и вы столкнетесь с экраном, как на скрине ниже, на котором мы нажмем выделенный вариант:

Затем нам будет представлен другой экран, мы нажмем на выделенную ниже опцию:

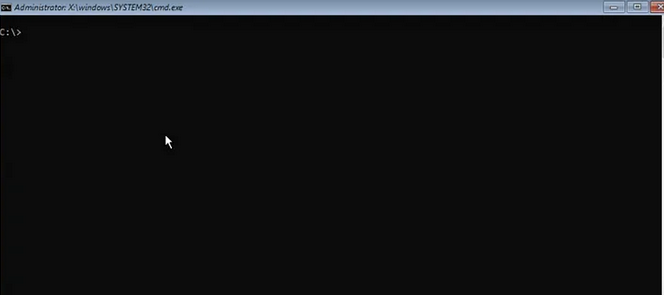

Мы должны оказаться тут (убедитесь, что вы находитесь в нужном каталоге):

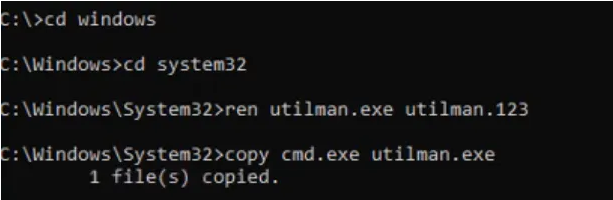

Теперь перейдем в каталог system32 и выполним несколько команд. Пожалуйста, посмотрите на скриншот ниже:

Позвольте мне рассказать вам о том, что мы делаем:

ren utilman.exe utilman.123

Мы переименовываем наш utilman.exe в utilman.123, по сути, мы делаем резервную копию, чтобы вернуть его обратно, как только мы выполним нашу задачу.

copy cmd.exe utilman.exe

Теперь мы берем и заменяем utilman.exe на командную строку (cmd.exe).

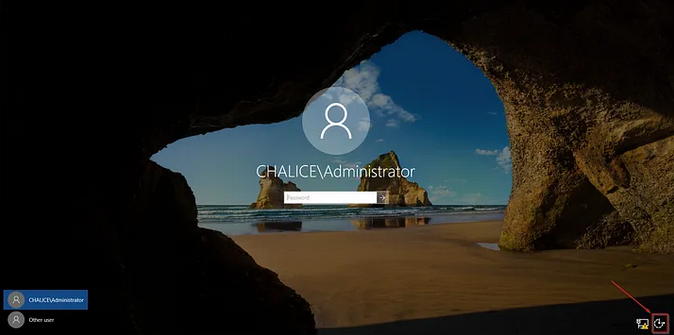

Когда это будет сделано, введите «exit» и загрузите Windows в обычном режиме. Как только это будет сделано, вы должны оказаться здесь:

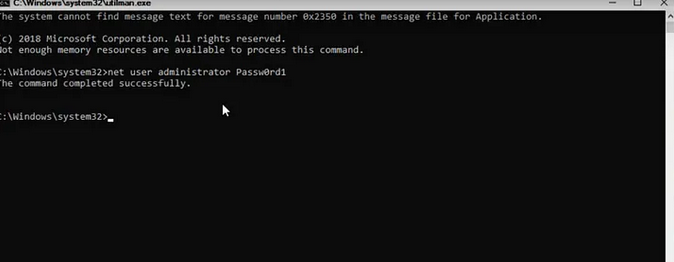

Нажмите на выделенную опцию, и теперь ваш параметр «Специальные возможности» должен вызвать командную строку, в которой мы сбросим встроенную учетную запись администратора:

Если вы столкнулись с контроллером домена, просто добавьте /domain в конец команды, которую мы ввели. Теперь введем новый пароль и посмотрим, войдем ли мы:

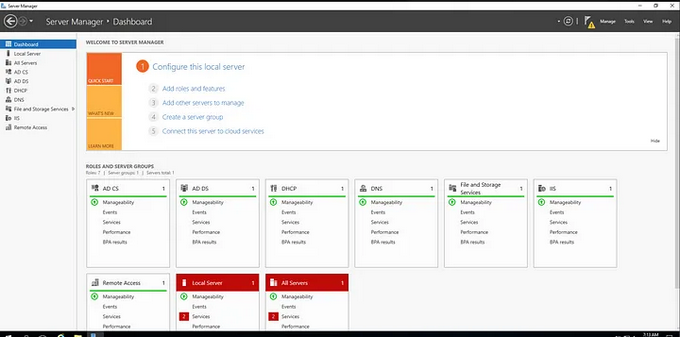

Если вам повезло, и это был контроллер домена, то теперь вы являетесь администратором домена и можете продолжать получать удовольствие от пентеста. Честно говоря, по понятным причинам, вы не должны делать это на контроллере домена во время пентеста.

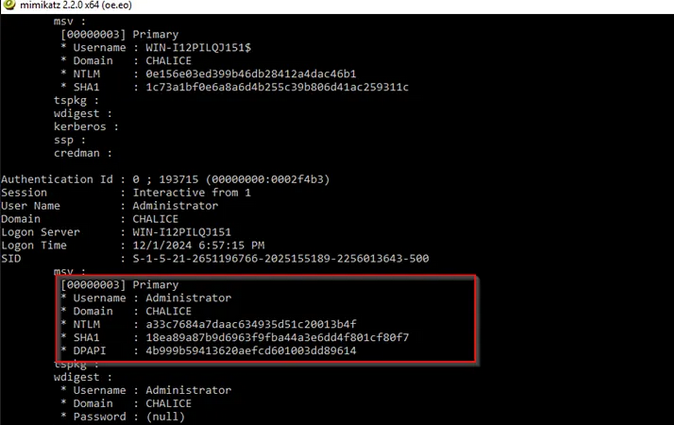

Мне не так повезло. В моем случае, это была машина, присоединенная к домену. С надеждой, что администраторы домена иногда с ней взаимодействуют, я загрузил mimikatz и попробовал получить хэш администратора домена:

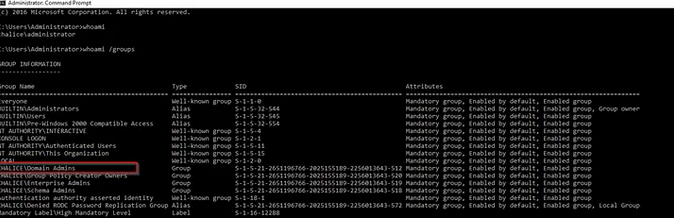

Возьмите этот хэш и войдите на контроллер домена, поздравляю, вы администратор домена:

Имейте в виду, что есть и другие варианты (например DCSync). Все зависит только от вас.

Я опустил некоторые шаги. Например, как мы знаем, во время тестирования мы можем встретить средства защиты, которые могут нам помешать. Вам придется использовать свои навыки, чтобы обойти их и запустить необходимые инструменты (такие как mimikatz), чтобы добраться до цели. Это была одна из проблем, с которыми я столкнулся. Также, чтобы не затягивать блог, я исключил шаг по отмене внесенных изменений.

Удачного взлома!

Ещё больше познавательного контента в Telegram-канале — Life-Hack – Хакер

Автор: Adm1ngmz